No ha pasado mucho tiempo desde que Google lanzó los dominios .zip, permitiendo que cualquier persona pueda registrar una dirección en internet con esta extensión. Pero esta breve ventana ha sido suficiente para que se utilicen ampliamente en campañas de phishing por parte de cibercriminales, quienes ademas están obteniendo resultados muy convincentes con poco esfuerzo.

Para entender mejor por qué están consiguiendo estos resultados, es necesario comprender cómo funciona una URL. Para un navegador, la información entre “https://” y “@” se considera como datos del usuario, que pueden ser útiles o no, dependiendo del contexto de la aplicación. Lo que sigue a “@” se toma como el nombre del servidor. Los navegadores modernos ignoran los datos del usuario y redirigen al usuario directamente al nombre del servidor de la URL. Sin embargo, si se añaden barras a la URL antes del “@”, el navegador interpreta todo lo posterior como la ruta, ignorando la parte del servidor de la URL.

Para evitar este comportamiento, es posible utilizar ciertos caracteres Unicode que se parecen a la barra legítima (/), pero que para el navegador son considerados como datos enviados por el usuario, por lo tanto, descartables. Esto permite a un delincuente informático crear URLs muy convincentes que parecen genuinas, que apuntan a una “descarga” de un archivo .zip.

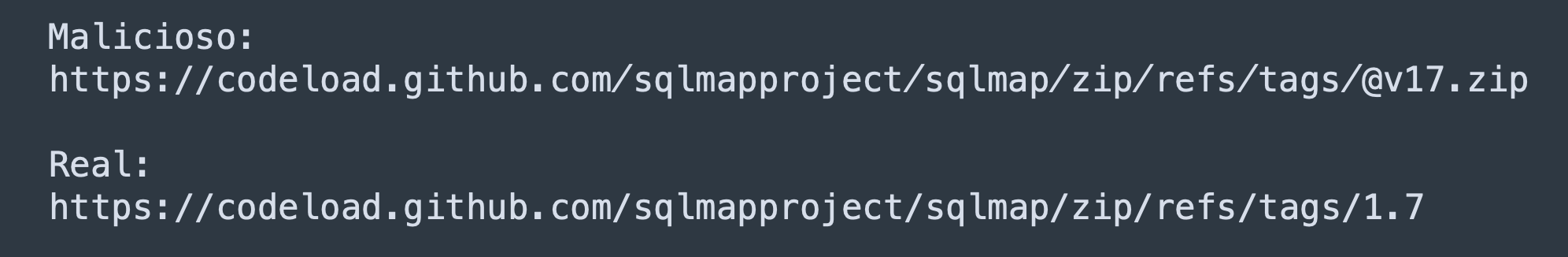

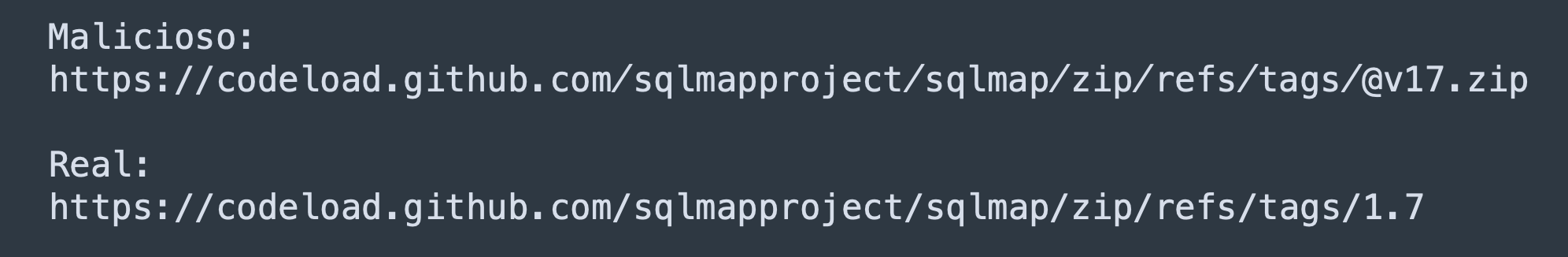

En el siguiente ejemplo, hemos registrado el dominio v17.zip, que apunta precisamente a este artículo y puede pasar fácilmente como la descarga de la última versión pública de la famosa herramienta de seguridad SQLMap.

Maliciosos:

https://codeload.github.com⁄sqlmapproject⁄sqlmap⁄zip⁄refs⁄tags⁄@v17.zip

https://codeload.github.com∕sqlmapproject∕sqlmap∕zip∕refs∕tags∕@v17.zip

Real:

https://codeload.github.com/sqlmapproject/sqlmap/zip/refs/tags/1.7

Ejemplo Masivo:

https://www.whatsapp.com⁄premium⁄privado⁄@v17.zipSiguiendo las indicaciones anteriores, solo tendremos que colocar la URL imitando el contenido de la original entre “https://”, cambiando los slash por los códigos Unicode U+2044 (⁄) o U+2215 (∕), y al final añadir “@” antes del dominio recién comprado v17.zip. Se crea una URL que redirige a la víctima a un servidor que en este caso es controlado por DragonJAR, pero que bien podría ser una URL maliciosa. Este enfoque tiene una alta tasa de éxito ya que la URL parece casi idéntica a la URL legítima, incluso para personas afines a la tecnología.

Para complicar aún más las cosas, hemos comprobado que en la actual versión de la aplicación de WhatsApp para iOS y Android, el dominio se trata en su totalidad y lo convierte en clickeable, como cualquier otro enlace, lo que hace que el problema sea aún más riesgoso. Por otro lado, la versión de Telegram para Android e iOS, además de la versión de WhatsApp Web, manejan adecuadamente los enlaces y solo la parte “@v17.zip” de la URL es clickeable, lo que hace más evidente el “engaño”. Sin embargo, para ojos poco experimentados, puede seguir siendo igual de peligroso.

Para evitar caer en este tipo de engaños, es fundamental mantenerse informado sobre las últimas tácticas empleadas por los delincuentes informáticos y tener siempre un alto nivel de precaución al navegar por Internet. Es muy recomendable verificar siempre las URLs antes de hacer clic en ellas, especialmente si se reciben por correo electrónico o mensajes de desconocidos. Fíjate bien en la URL completa que aparece cuando pasas el cursor sobre el enlace. Si ves un carácter ‘@’ seguido de un dominio que parece un archivo .zip, es probable que se trate de un engaño.